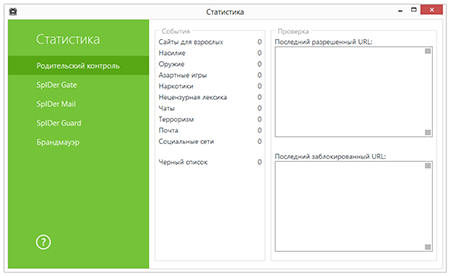

|

|

| Название | % |

|---|---|

| Trojan.Packed.24524 | 1.60 |

| Trojan.BPlug.123 | 0.80 |

| Trojan.BPlug.100 | 0.71 |

| Trojan.MulDrop5.10078 | 0.55 |

| Trojan.BPlug.218 | 0.54 |

| Trojan.BPlug.48 | 0.53 |

| Trojan.BPlug.28 | 0.46 |

| Trojan.Admess.4 | 0.44 |

| Trojan.DownLoader11.3101 | 0.38 |

| Trojan.Click3.8536 | 0.36 |

Данная статистика наглядно демонстрирует, что среди общего числа вредоносных файлов, выявленных при помощи лечащей утилиты Dr.Web CureIt!, преобладают установщики нежелательных приложений, а также рекламные надстройки к браузерам и троянцы, предназначенные для демонстрации назойливой рекламы при просмотре веб-страниц. В течение года активность различных партнерских программ, распространяющих подобный «рекламный мусор», заметно возросла. Судя по всему, обусловлено это тем, что такие рекламные троянцы приносят своим создателям и распространителям довольно неплохой доход, и в будущем киберпреступники вряд ли откажутся упускать из своих рук легкую прибыль. Следовательно, тенденция к распространению рекламных троянцев должна сохраниться и в новом году.

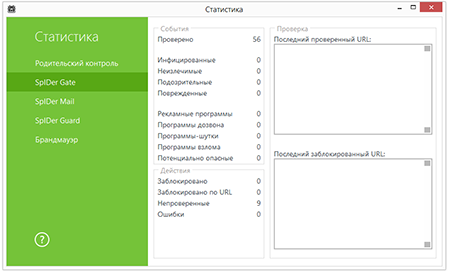

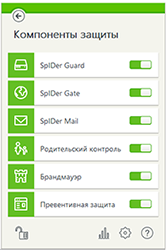

Надежной защитой от подобных вредоносных программ является компонент SpIDer Gate, входящий в Dr.Web Security Space 10.0. Он предотвращает доступ пользователя к подозрительным сайтам и интернет-ресурсам, замеченным в распространении вредоносного ПО, что значительно снижает вероятность заражения.

Согласно данным, собранным серверами статистики Dr.Web, в 2014 году на компьютерах пользователей по числу обнаружений также лидировал установщик нежелательных программ

| 1 | Trojan.Packed.24524 | 0.30% |

| 2 | Trojan.InstallMonster.51 | 0.21% |

| 3 | Trojan.MulDrop5.10078 | 0.20% |

| 4 | BackDoor.IRC.NgrBot.42 | 0.18% |

| 5 | Trojan.LoadMoney.15 | 0.17% |

| 6 | BackDoor.PHP.Shell.6 | 0.16% |

| 7 | Trojan.LoadMoney.1 | 0.14% |

| 8 | Trojan.Fraudster.524 | 0.14% |

| 9 | Trojan.LoadMoney.262 | 0.13% |

| 10 | Trojan.InstallMonster.242 | 0.12% |

| 11 | Win32.HLLW.Shadow | 0.12% |

| 12 | Trojan.MulDrop4.25343 | 0.12% |

| 13 | Trojan.InstallMonster.209 | 0.11% |

| 14 | Win32.HLLW.Autoruner.59834 | 0.11% |

| 15 | Trojan.LoadMoney.263 | 0.11% |

| 16 | Trojan.Triosir.1 | 0.10% |

| 17 | BackDoor.Infector.133 | 0.10% |

| 18 | BackDoor.Andromeda.404 | 0.09% |

| 19 | Win32.HLLW.Gavir.ini | 0.09% |

| 20 | Trojan.LoadMoney.336 | 0.09% |

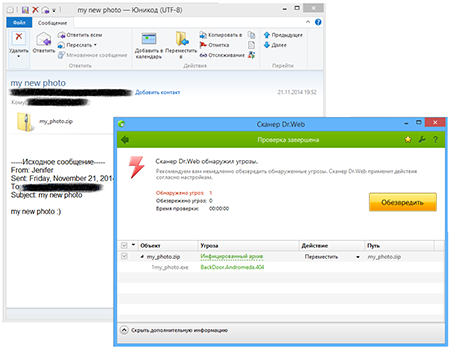

В минувшем году в почтовом трафике антивирусное ПО Dr.Web наиболее часто обнаруживало троянца-загрузчика

На втором месте в почтовом трафике числится троянец Trojan.Redirect.197, добавленный в вирусные базы в июле 2014 года — это массово распространявшийся по электронной почте небольшой файл, при открытии письма перенаправлявший потенциальную жертву на вредоносный сайт, с которого на компьютер загружались другие троянские приложения, в частности, предназначенный для кражи конфиденциальной информации троянец

На третьем месте расположилась вредоносная программа

После своего запуска

Также в числе наиболее «популярных» среди спамеров опасных приложений неизменно присутствуют представители семейства банковских троянцев

| 1 | BackDoor.Andromeda.404 | 0.55% |

| 2 | Trojan.Redirect.197 | 0.40% |

| 3 | BackDoor.Tishop.122 | 0.35% |

| 4 | Trojan.PWS.Panda.655 | 0.34% |

| 5 | Trojan.Fraudster.778 | 0.33% |

| 6 | Trojan.Redirect.195 | 0.32% |

| 7 | Trojan.DownLoad3.32784 | 0.29% |

| 8 | Trojan.PWS.Panda.5676 | 0.29% |

| 9 | Trojan.DownLoad3.28161 | 0.26% |

| 10 | BackDoor.Andromeda.559 | 0.25% |

| 11 | Trojan.PWS.Panda.4795 | 0.24% |

| 12 | Trojan.DownLoad3.33795 | 0.23% |

| 13 | Win32.HLLM.MyDoom.54464 | 0.23% |

| 14 | Trojan.Hottrend | 0.21% |

| 15 | Trojan.Oficla.zip | 0.21% |

| 16 | Trojan.PWS.Stealer.4118 | 0.21% |

| 17 | Trojan.PWS.Panda.2401 | 0.20% |

| 18 | Trojan.Fraudster.517 | 0.19% |

| 19 | BackDoor.Comet.884 | 0.18% |

| 20 | Trojan.PWS.Multi.911 | 0.18% |

Троянцы-загрузчики, рассылаемые злоумышленниками по электронной почте, могут превратить незащищенный компьютер в настоящий заповедник для различных вредоносных программ, а бэкдоры и троянцы, предназначенные для хищения конфиденциальной информации, например, часто встречающиеся в приведенной выше статистической таблице банковские троянцы семейства Trojan.PWS.Panda, способны похищать не только пароли и сведения из заполняемых пользователем веб-форм, но и денежные средства при атаках на системы дистанционного банковского обслуживания.

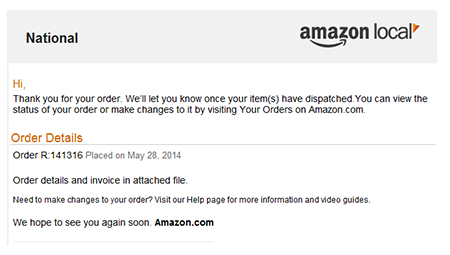

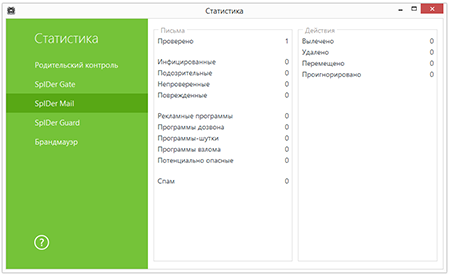

Полноценной защитой от вредоносных программ, распространяемых злоумышленниками по каналам электронной почты, является компонент SpIDer Mail, входящий в комплект поставки Dr.Web Security Space и Антивируса Dr.Web 10.0. Данный компонент позволяет оперативно выявлять и удалять не только опасные программы, прикрепленные к электронным сообщениями в качестве вложения, но также блокировать письма, содержащие подозрительные ссылки или опасные скрипты.

Троянцы-энкодеры

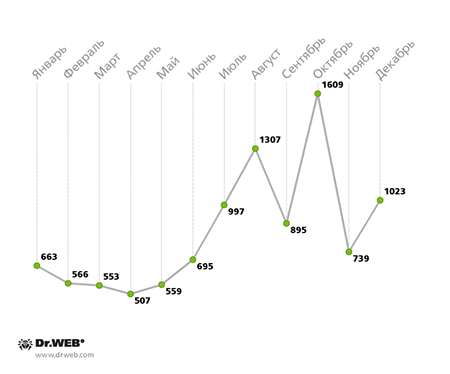

В 2014 году троянцы-энкодеры, шифрующие данные на компьютерах своих жертв и требующие выкуп за их расшифровку, представляли одну из наиболее распространенных и опасных угроз. За истекшие 12 месяцев в службу технической поддержки компании «Доктор Веб» обратилось более 10 000 пользователей, пострадавших от действий троянцев-энкодеров. При этом начиная с июля ежемесячное число обращений постепенно росло и в августе увеличилось практически в два раза по сравнению с январскими показателями. Это хорошо видно на представленной ниже диаграмме, помесячно демонстрирующей количество обратившихся за помощью в компанию «Доктор Веб» пользователей в 2014 году: наименьшее число обращений — 507 — зафиксировано в апреле, наибольшее — 1609 — в октябре:

Наиболее распространенными версиями троянцев-шифровальщиков в 2014 году стали представители семейства BAT.Encoder, а также троянцы

Следует отметить, что 2014 год принес значительные успехи в борьбе с распространяющими энкодеры злоумышленниками: специалисты компании «Доктор Веб» разработали уникальные методы расшифровки файлов, пострадавших от некоторых представителей этого семейства вредоносных программ. Так, в июле появилась возможность расшифровки файлов, зашифрованных троянцем

Позже, в ноябре 2014 года, появилась возможность восстановления файлов, пострадавших от действия троянской программы

Возможность восстановления поврежденных данным троянцем файлов стала результатом проведенной специалистами компании «Доктор Веб» исследовательской работы по созданию эффективных алгоритмов расшифровки. Эти усилия принесли свои плоды: на момент разработки данного метода «Доктор Веб» являлась единственной компанией, специалисты которой с вероятностью в 90% были способны восстановить файлы, зашифрованные злоумышленниками с использованием вредоносной программы

Из представленной выше информации становится очевидно, что троянцы-шифровальщики представляют очень серьезную угрозу для пользователей, и количество заражений этими вредоносными программами постепенно возрастает. Можно предположить, что данная тенденция сохранится и в следующем году.

Если вы стали жертвой этой вредоносной программы, воспользуйтесь следующими рекомендациями:

- обратитесь с соответствующим заявлением в полицию;

- ни в коем случае не пытайтесь переустановить операционную систему;

- не удаляйте никакие файлы на вашем компьютере;

- не пытайтесь восстановить зашифрованные файлы самостоятельно;

- обратитесь в службу технической поддержки компании «Доктор Веб», воспользовавшись формой по адресу https://support.drweb.ru/new/free_unlocker/?keyno=&for_decode=1 (услуга предоставляется лицензионным пользователям);

- к тикету приложите зашифрованный троянцем .DOC-файл;

- дождитесь ответа вирусного аналитика. В связи с большим количеством запросов это может занять некоторое время.

Защитить владельцев персональных компьютеров от действия троянцев-шифровальщиков может своевременное резервное копирование данных, разумное разделение прав пользователей операционной системы, и, безусловно, современный антивирус, обладающий эффективными средствами противодействия подобным типам угроз. Именно таким антивирусным решением является Dr.Web Security Space версии 10.0, который включает специальные компоненты превентивной защиты данных от действия троянцев-вымогателей. Чтобы обезопасить себя от потери ценных файлов, воспользуйтесь следующими советами:

1. Убедитесь, что в настройках Антивируса включена «Превентивная защита», которая бережет ваш ПК от угроз, еще не известных вирусной базе Dr.Web.

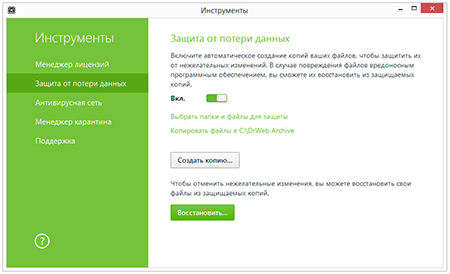

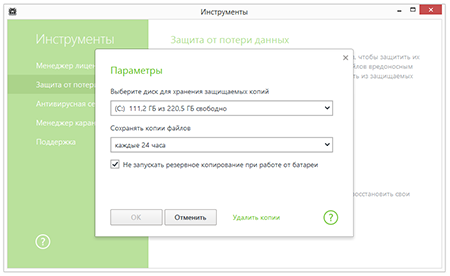

2. После этого включите «Защиту от потери данных» в разделе «Инструменты» и настройте параметры хранилища резервной копии важных для вас файлов.

3. Создайте резервную копию ценных данных и настройте их автоматическое сохранение по удобному для вас графику, выбрав подходящий временной интервал.

Ботнеты

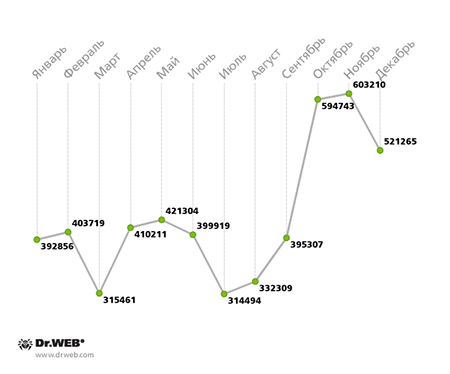

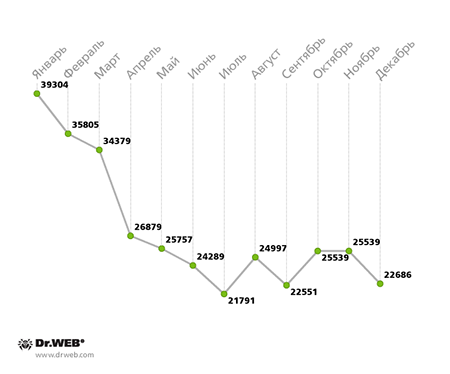

В течение минувшего года вирусные аналитики компании «Доктор Веб» внимательно следили за функционированием нескольких бот-сетей, созданных киберпреступниками с использованием различного вредоносного ПО. Так, ежемесячная активность состоящего из двух подсетей ботнета, образованного персональными компьютерами, инфицированными файловым вирусом

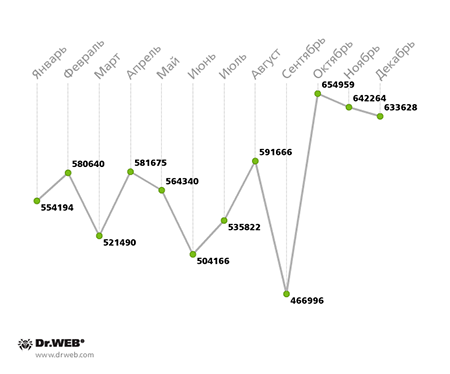

Проследить активность ботнета

Показатели среднестатистической активности инфицированных узлов в ботнете Win32.Rmnet.12 в 2014 году

(1-я подсеть)

Показатели среднестатистической активности инфицированных узлов в ботнете Win32.Rmnet.12 в 2014 году

(2-я подсеть)

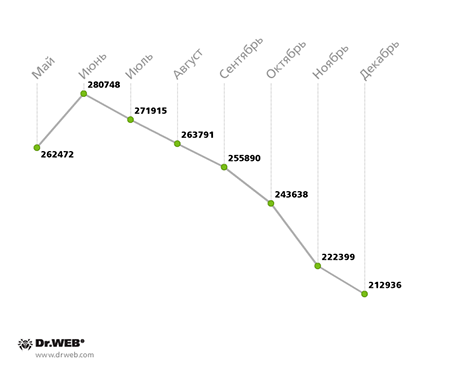

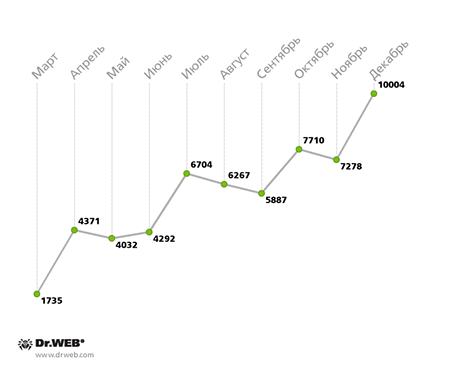

Еще одна бот-сеть, за поведением которой с мая 2014 года стали пристально следить специалисты «Доктор Веб», создана злоумышленниками с использованием полиморфного файлового вируса

Показатели среднестатистической активности инфицированных узлов в ботнете Win32.Sector в 2014 году

Понемногу снижается и численность ботнета, состоящего из инфицированных троянцем

Показатели среднестатистической активности инфицированных узлов в ботнете

Угрозы для Linux

2014 год оказался чрезвычайно урожайным на новые вредоносные программы, угрожающие операционным системам семейства Linux. Особенно высокую активность проявляли китайские вирусописатели, создавшие значительное число новых Linux-троянцев, предназначенных для осуществления DDoS-атак.

Так, рекордное по сравнению с предыдущими месяцами количество троянцев для ОС Linux было исследовано специалистами компании «Доктор Веб» в апреле-мае 2014 года: среди них —

Троянцы

Вредоносные программы другого семейства, получившего наименование

Еще один DDoS-троянец, которому было присвоено наименование

Иными словами, в течение года в вирусные базы Dr.Web было добавлено значительное число новых семейств Linux-троянцев, которое можно с полным основанием назвать рекордным. Среди них — семейства троянцев, предназначенных для организации массовых DDoS-атак: Linux.DnsAmp, Linux.BackDoor.Gates, Linux.Mrblack (для архитектуры ARM), Linux.Myk,

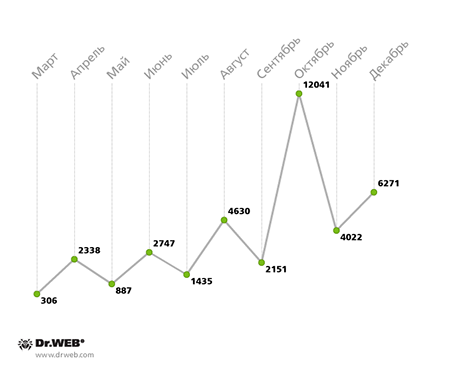

Число образцов вредоносных программ для ОС Linux, поступивших в вирусную лабораторию компании Dr.Web в 2014 году

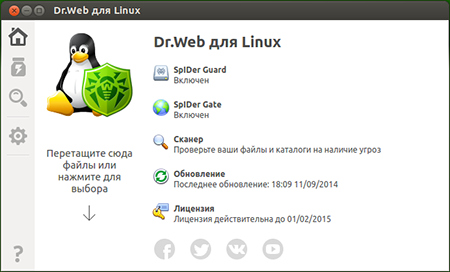

Значительный рост количества вредоносных программ для Linux — одна из наиболее явных тенденций 2014 года. Основная цель, преследуемая злоумышленниками, — организация массированных DDoS-атак с использованием инфицированных устройств. Защитить пользователей от данной категории вредоносного ПО призван Антивирус Dr.Web для Linux — единственный надежный и проверенный способ защиты ОС Linux от современного вредоносного ПО.

Угрозы для Mac OS X

В минувшем году вирусописатели не обошли своим вниманием и пользователей операционной системы Mac OS X. Так, еще в феврале 2014 года специалистами «Доктор Веб» был обнаружен троянец

С помощью другой вредоносной программы для Apple, получившей наименование

Помимо прочего, в 2014 году были обнаружены новые бэкдоры для Mac OS X, среди которых следует отметить Mac.BackDoor.WireLurker, Mac.BackDoor.XSLCmd, Mac.BackDoor.Ventir, BackDoor.LaoShu и

Количество образцов вредоносных программ для Mac OS X, поступивших в вирусную лабораторию «Доктор Веб» в 2014 году, показано на следующей иллюстрации:

Число образцов вредоносных программ для Mac OS X, поступивших в вирусную лабораторию компании "Доктор Веб" в 2014 году

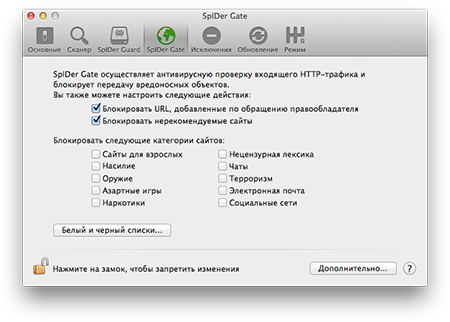

Защитить пользователей Apple-совместимых компьютеров от различных угроз призван Антивирус Dr.Web для Mac OS X 10.0. В продукт включен новый компонент — веб-антивирус SpIDer Gate, — предназначенный для проверки HTTP-трафика и контроля доступа к интернет-ресурсам. С появлением в Dr.Web для Mac OS X веб-антивируса SpIDer Gate в режиме реального времени производится проверка любого трафика по всем портам, перехватываются все HTTP-соединения и обеспечивается безопасность от фишинговых и других опасных интернет-ресурсов. Это позволяет получить дополнительную защиту и в тех случаях, когда пользователь самостоятельно рискует загрузить на свой «мак» вредоносное приложение. Кроме того, SpIDer Gate дает возможность ограничить доступ к Интернету по «черным» спискам нерекомендуемых сайтов.

Сетевые мошенничества

В течение 2014 года сетевые жулики продолжали изыскивать все новые и новые способы обмана доверчивых пользователей Интернета. Для борьбы с этим явлением служат компоненты Dr.Web Security Space SpIDer Gate и Родительский контроль, в базы которого еженедельно в среднем добавляется от 2000 до 6000 ссылок на мошеннические, подозрительные и нерекомендуемые сайты.

Так, нередко злоумышленники наживаются на людях, желающих поправить свое финансовое положение, не прилагая к этому каких-либо усилий, — в минувшем году значительную популярность в Интернете набрали так называемые «бинарные опционы». Сетевые мошенники рекламируют подобные интернет-ресурсы преимущественно при помощи спам-рассылок, содержащих обращение к пользователю якобы от имени успешного коммерсанта, заработавшего в Интернете миллионы за считанные дни, либо от лица блогера, попробовавшего новый способ заработка и достигшего на этом поприще заметных результатов.

На подобных страничках пространно рассказывается об «уникальном» способе биржевой торговли, называемом «бинарными опционами». Согласно представленным на мошеннических сайтах сведениям, «бинарные опционы» представляют собой ставку на то, будет ли какой-либо актив (валюта, драгоценные металлы, пакет акций, и т. д.) расти в цене или дешеветь. Если пользователь угадал, его первоначальная ставка увеличивается на определенный процент, если нет — ставка сгорает.

Для организации торгового процесса мошенниками были разработаны специальные сайты, на которых якобы действуют программы-роботы, принимающие ставки, однако никакой связи с международными валютными рынками или фондовыми биржами подобные интернет-ресурсы не имеют: пользователь «играет» с локально работающей на сервере программой-роботом. При этом, если жертва мошенников пожелает вывести заработанные деньги из игровой системы, она, как правило, сталкивается с различными непредвиденными трудностями, которые делают эту операцию неосуществимой.

Другой популярный вид мошенничества в 2014 году получил широкое распространение в период проведения зимних Олимпийских игр в Сочи, хотя был известен и ранее. Как и в большинстве случаев сетевого жульничества, преступники пытаются сыграть на стремлении некоторых граждан обогатиться без усилий. Специально для подобной категории пользователей предприимчивые интернет-коммерсанты и разработали сайты, на которых предлагается приобрести «надежную и проверенную информацию» о договорных спортивных состязаниях, исход которых, якобы, заранее известен. С помощью этих сведений, по утверждениям сетевых жуликов, можно с уверенностью делать ставки в букмекерских конторах и в кратчайшие сроки заработать себе скромный многомиллионный капитал.

Потенциальной жертве «торговцы счастьем» предлагают приобрести сведения об исходе какого-либо спортивного состязания, либо оплатить подписку, по условиям которой подобные данные будут предоставляться на регулярной основе. Стоимость этой услуги редко превышает 150 долларов. Для усыпления бдительности потенциальных покупателей на подобных сайтах зачастую публикуются снимки экрана, демонстрирующие якобы выигравшие букмекерские ставки, а также восторженные отзывы внезапно озолотившихся «клиентов» — разумеется, поддельные.

На практике в лучшем случае жертва получает обычный прогноз об исходе того или иного матча, зачастую составленный профессиональными спортивными аналитиками и опубликованный ранее в свободном доступе. Иными словами, мошенники выдают за предрешенный результат обычный спортивный прогноз, который, разумеется, не может служить стопроцентной гарантией выигрыша. Иногда сетевые жулики предлагают своим клиентам «гарантии» в виде возврата вложенных ими средств, если предоставленная им информация окажется неверной, однако они все равно останутся с прибылью, поскольку части покупателей обычно предоставляется прогноз с одним исходом матча, а другой части — прямо противоположный. При этом даже в случае проигрыша вернуть деньги порой становится нетривиальной задачей: разгневанному покупателю вместо возврата средств обычно предлагается «еще один бесплатный прогноз».

Зачастую жертвами сетевых мошенников становятся поклонники многопользовательских игр, многие из которых представляют собой целые виртуальные миры со своими традициями, историей, культурой и даже своеобразной экономической моделью, позволяющей покупать и продавать как отдельные виртуальные предметы, так и целых персонажей, «прокачанных» игроком до определенного уровня.

Приобретая аккаунт на игровом сервере, покупатель стремится получить не просто персонажа с максимальным количеством различных «навыков» и баллов опыта, но также игровую амуницию, доспехи, ездовых животных (иногда довольно редких), набор умений и профессий, доступных для данного героя, иные игровые артефакты и возможности. Основным фактором риска для покупателя персонажей является то, что выставленный на продажу мошенниками игровой аккаунт может быть возвращен им по первому обращению в службу технической поддержки. Если же выяснится, что учетная запись в нарушение правил была продана, ее просто заблокируют.

Помимо прочего, у потенциального покупателя имеется ненулевой шанс стать обладателем ворованного игрового аккаунта, ранее «угнанного» у другого пользователя. Также злоумышленники с помощью системы личных сообщений могут рассылать от имени игрока фишинговые ссылки — например, публикуя информацию об «акции от разработчика игры», требующей зарегистрироваться на стороннем сайте со своим логином и паролем, или рекламируя программы для накрутки игровых характеристик персонажа, под видом которых распространяются вирусы и троянцы.

Для защиты от различных способов мошенничества в Интернете служит компонент Родительский контроль, входящий в комплект поставки Dr.Web Security Space 10.0. Родительский контроль позволяет ограничивать доступ к интернет-сайтам определенной тематики, осуществляет фильтрацию подозрительного контента, а также, используя базы нерекомендуемых ссылок, защищает пользователя от мошеннических, потенциально опасных сайтов, шокирующего контента, а также ресурсов, замеченных в распространении вредоносного ПО.

Атаки на мобильные устройства

2014 год запомнился и большим числом всевозможных атак на пользователей мобильных устройств. Как и раньше, основной целью для «мобильных» злоумышленников стали смартфоны и планшеты под управлением ОС Android. За последние 12 мес

Дата публикации: 01, Января 2015 г.

Online проверка

Новости

- 05.10.22

- «Доктор Веб»: обзор вирусной активности для мобильных устройств в августе 2022 года

- 05.10.22

- Новые улучшения и исправления в продуктах Dr.Web 12.0 для Windows, Dr.Web Enterprise Security Suite 12.0 и 13.0 и в Антивирусе Dr.Web по подписке на базе Dr.Web AV-Desk 13.0

- 05.10.22

- «Доктор Веб»: обзор вирусной активности для мобильных устройств в июле 2022 года

- 05.10.22

- Рост вредоносной активности, распространение рекламных троянских программ и другие события августа 2022 года

- 05.10.22

- Мошенники эксплуатируют тему мобилизации

- 05.10.22

- Темная тема для пользователей Dr.Web Enterprise Security Suite 13.0 и Антивируса Dr.Web по подписке на базе Dr.Web AV-Desk 13.0

- 05.10.22

- «Доктор Веб»: обзор вирусной активности в июле 2022 года

- 05.10.22

- Распространение рекламных троянских приложений и другие события — в мобильном обзоре вирусной активности за август 2022 года

- 05.10.22

- Повышена стабильность работы продуктов Dr.Web 12.0 для Windows

Все новости →

Обзор вирусной активности за 2014 год

Обзор вирусной активности за 2014 год